反射式DDoS攻击

更新时间:

许可信息: 本文采用 自由转载-非商用-非衍生-保持署名 许可协议,作者alpha1e0,转载请注明作者或出处链接。

本文介绍反射式DDoS相关内容

1 前言

2014年6月20日,香港民意调查投票网站PopVote.hk遭受超大规模的DDoS攻击,攻击流量史上第二高。PopVote使用了CloudFlare的服务,CloudFlare是一家CDN服务供应商,在抵御DDoS攻击方面非常专业。从一开始CloudFlare就使用了亚马逊的AWS云服务,并且将谷歌的Project Shield作为第二层DDoS防御机制。在为期10天的PopVote投票时间里,网站遭遇了多起大规模的DDoS攻击,DNS反射流量高达100Gb,而NTP反射流量最高到达300Gb,TCP连接请求最高达每秒一亿次,在攻击中还有HTTP洪水攻击、HTTPS攻击,甚至出现了新的DNS Flood攻击,最高每秒钟2亿5千万的DNS请求,未经放大的情况下就达到了128Gb。亚马逊AWS因为无法应对大规模流量而停止服务,谷歌也因为流量过于庞大影响到了其它服务而被迫宣布退出。最后在多家网络服务商共同努力之下才勉强撑过了这段投票时间。

近几年发生的大规模DDoS攻击事件中,频繁出现反射式DDoS技术,其最重要的两个技术是僵尸网络和流量放大。

2 僵尸网络

“肉鸡”这个黑客术语指的是被黑客秘密控制的主机,当“肉鸡”规模达到一定程度之后就会出现不易管理的问题,为了解决管理的问题,出现了相应的网络技术,于是就出现了僵尸网络。

对于大规模DDoS,长期以来存在一个误解:很多人甚至包括大量IT从业人员都觉得组建一个僵尸网络技术要求很高、非常困难,因此大规模DDoS攻击是很少见的。其实这个观点是错误的,僵尸网络的技术困难程度是随着互联网规模的增加而迅速递减的。如今计算机的主要用户是普通大众,而普通大众对安全问题基本没有有较多了解。Rapid 7的首席安全官HD Moore曾经表示:“你可以使用一个默认密码登录几乎一半的互联网”,在这种现状下构建一个大规模僵尸网络并不是一件困难的事情。

构建僵尸网络最核心的工作是获取僵尸节点,这里介绍几种常见的黑客获取僵尸节点的方法。

-

利用搜索引擎获取僵尸节点。

仅仅利用搜索引擎就可以获取大量现成的或者几乎现成的僵尸节点。黑客经常使用Google Hacking技术和shodan搜索引擎获取僵尸节点。任何一个人在搜索引擎之中搜索关键字“googlehacking backdoor”、“shodan backdoor”都会获得很多这方面的资料,按照这些资料在加上基本的计算机知识就可以获得一些僵尸节点。

-

利用MetaSploit渗透远程主机。

在PopVote案例中,大量的僵尸节点都是来自于台湾,据台湾一些相关专业人士的分析,主要原因在于大多数人都没有更新软件补丁的习惯,而这种现象在全世界都非常普遍,这就给黑客留下了大量的可利用漏洞。MetaSploit是渗透的利器,其中集成了大量已知漏洞的exploit,即便对于根本不了解漏洞原理的人,也可以使用MetaSploit轻松实现对目标系统的入侵。

-

利用Struct、Apache、Discuz等开源软件的安全漏洞控制主机。

有一些开源软件在全世界拥有大量的用户,因此任何针对这些开源软件的安全漏洞都会影响到大量主机。令人难以置信的是,即便是很老的安全漏洞,依然有很多主机没有打补丁。利用shodan、zoomeye、google可以获得大量仍然有漏洞的主机列表,然后利用搜索引擎找到相应exploit,使用exploit即可完成对漏洞主机的控制。

-

利用破解软件、绿色软件植入木马。

曾经风靡一时的破解版、绿色版XP系统有的含有root级别的后门程序,而现今网上很多破解、绿色版的软件也都含有木马程序。很多人在享受便利、免费的时候已经被黑客完全控制了。

-

直接黑市购买僵尸网络服务。

如今黑帽黑客已经创造了一个非常巨大的地下产业链,在这里几乎可以买到一切,个人信息、数据库、僵尸网络…。发动一次中等规模的DDoS攻击数千美金即可实现。

3 流量放大技术

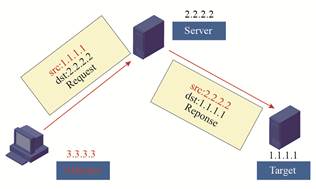

流量放大是DDoS中常用的技术手段,基本原理相对简单。对于一个C/S服务,如果Server到Client的Reponse报文比Client到Server的request报文更大,则实现了流量的放大。为了在DDoS中使用放大技术还需要满足一个条件,即Server提供的服务是基于UDP这样的无连接协议。

如图1所示,Server端提供某种基于UDP(理论上raw ip也可以)的服务,例如DNS、SMTP、NTP等,找到一些请求,其中Reponse报文比Request报文大,利用这些可以放大的请求,Attacker发送一个伪造源IP的Request报文,源IP伪造成受害者的IP地址,Server收到Request报文后向受害者回复“放大的”Reponse报文,这样就实现了流量的放大。

图1 流量放大技术

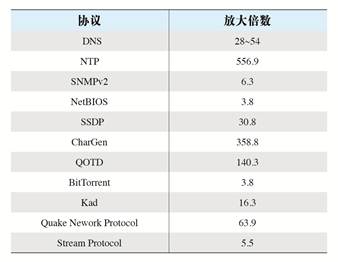

图1列举了一些经常用于反射型DDoS攻击的协议及其放大倍数。

图2 常见协议流量放大倍数